안녕하세요 테크넷 마스터 김재벌 입니다.

지난 번 포스팅에 이어 클라우드 보안 디자인 전략 패턴... 그중에서도 ID 관리 및 부여에 대해서 다루어 보도록 하겠습니다.

클라우드 보안에서 무엇보다 중요한 것 중 하는 계정관리 죠.

계정관리에 권한 부여에 인증에 ....복잡한 내용 이지만, 잘못 디자인하면 보안 이슈가 바로 생기는 영역이죠.

클라우드를 디자인 할 때 필요한 두번째 디자인 패턴에 대해서 알아 보도록 하겠습니다.

ID 및 권한 부여 정책 관리

Oracle Cloud Infrastructure Identity and Access Management를 사용하면 클라우드 리소스에 액세스할 수 있는 사람을 제어할 수 있습니다. 액세스 및 권한 부여를 위한 자격 증명에는 API 키, 로그인 암호, 연합 로그인 및 인증 토큰이 포함됩니다. 적절한 자격 증명을 사용하여 클라우드 계정과 리소스를 보호해야 합니다. 다음은 Oracle 클라우드에서 ID 관리를 구현할 때 권장 사항을 채택할 것을 권장합니다.

Multi-Factor Authentication(MFA) 사용

사용자별로 역할에 따라 권한을 제한적으로 부여하고 사용해야 합니다. 기존의 패스워드 방식만 사용하면 아무래도 계정 노출 위험으로 부터 안전성을 담보할 수 없게 됩니다.

따라서 , 시간 제한이 있는 일회용 암호를 통해 인증된 사용자로만 리소스에 대한 액세스를 제한합니다.

사용자 수준에서 이를 요구하고 IAM을 통해 리소스 수준에서 적용해야 합니다.

리소스에 대한 액세스를 허용하는 액세스 정책에서 리소스에 대한 MFA를 적용할 수 있습니다.

예를 들어 다음 정책은 사용자가 GroupA구획의 인스턴스 패밀리에 속하는 리소스를 관리할 때 MFA를 적용합니다.

allow group GroupA to manage instance-family in tenancy where request.user.mfaTotpVerified='true'일상적인 작업에 테넌시 관리자 계정을 사용하지 마십시오.

보안 권한에서 Need to Know 원칙, least privilege 원칙에 따라 최소한의 권한만 부여해야 합니다.

붇필요한 권한이 많게 되면 이는 위험에 노출 될 수 밖에 없습니다.

관리 액세스를 추가로 제한하려면 테넌시의 서비스 수준 관리자를 생성해야 합니다.

서비스 수준 관리자는 특정 서비스 또는 도메인의 리소스만 관리해야 합니다.

예를 들어 다음 정책은 VolumeAdmins그룹의 사용자가 블록 볼륨 제품군의 리소스만 관리하도록 허용합니다.

Allow group VolumeAdmins to manage volume-family in tenancy관리자 계정 잠금을 방지하기 위한 보안 정책 생성

테넌시 관리자가 조직을 떠나는 경우입니다.

테넌시 관리자 그룹의 관리 권한 제한

관리자 권한은 최소 권한 규칙을 따라야 하므로 Admin 그룹에 대한 구성원 또는 Admin 정책에 대한 첨부는 필요에 따라 제한되어야 합니다.

다음 정책은 UserAdmins그룹의 사용자가 테넌시의 그룹만 검사하도록 허용합니다.

Allow group UserAdmins to inspect groups in tenancy액세스 정책의 우발적 또는 악의적 삭제(및 변경) 방지

예를 들어 다음 정책은 PolicyAdmins그룹의 사용자가 정책을 생성할 수만 허용하고 편집하거나 삭제할 수는 없도록 허용합니다.

Allow group PolicyAdmins to manage policies in tenancy where

request.permission='POLICY_CREATE'Oracle Cloud Infrastructure ID 및 액세스 관리 통합

가능하고 관련된 경우 Oracle Cloud Infrastructure Identity and Access Management를 조직의 중앙 IdP(Identity Provider)와 연합합니다.

- 연합 IdP의 관리자 그룹에 매핑되고 연합 IdP의 관리자 그룹과 동일한 보안 정책이 적용되는 연합 관리자 그룹을 만듭니다.

- 로컬 사용자를 생성하고 사용자를 기본 AdministratorsIAM 그룹에 할당합니다.

긴급 상황 유형 시나리오 (예: 페더레이션을 통해 리소스에 액세스할 수 없음)에 이 사용자를 사용하십시오. - 연합 관리자 IAM 그룹이 기본 테넌시 그룹의 멤버십을 수정하지 못하도록 정책을 정의합니다.

- 테넌시 관리자의 작업 및 그룹 변경 사항에 대한 감사 로그를 모니터링하여 무단 액세스 및 작업을 감지합니다.

모든 사용자의 활동 및 상태 모니터링 및 관리

모든 사용자의 활동과 상태를 모니터링하고 관리합니다.

- 직원이 조직을 떠나면 사용자를 즉시 삭제하여 테넌시에 대한 액세스를 비활성화합니다.

- 90일 이하마다 사용자 비밀번호 및 API 키 순환을 적용합니다.

- IAM(Identity and Access Management) 자격 증명이 소프트웨어 또는 운영 설명서에 하드 코딩되지 않았는지 확인합니다.

- 테넌시의 리소스에 액세스해야 하는 조직의 모든 사람을 위해 IAM 사용자를 만듭니다. 여러 실제 사용자 간에 IAM 사용자를 공유하지 마십시오.

- IAM 그룹의 사용자를 주기적으로 검토하고 더 이상 액세스할 필요가 없는 사용자를 제거합니다.

- 최소한 90일마다 IAM API 키를 변경하여 손상 위험을 줄이십시오.

'security > 해킹 보안' 카테고리의 다른 글

| SIEM vs SOAR in OCI (0) | 2023.12.24 |

|---|---|

| SQL 방화벽이 내장된 오라클 데이터베이스 23C (0) | 2023.12.13 |

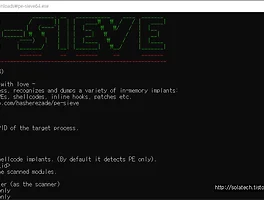

| 악성코드 추출, 탐지 분석용 도구 Pe-Sieve (0) | 2019.01.15 |

| MITMF 를 이용한 공격 기법 - 파일 다운로드 (0) | 2017.07.05 |

| SSH Downgrade Attack - Note (0) | 2017.07.04 |