안녕하세요. 테크넷 마스터 김재벌 입니다.

AWS나 Azure에서도 다양한 보안 서비스를 제공합니다만, OCI에서도 클라우드 보안을 위한 SIEM 기능등 다양한 보안 기능을 제공합니다.

OCI는 미션 크리티컬 워크로드를 실행하고 자신 있게 데이터를 저장할 수 있도록 효과적이고 관리 가능한 보안을 제공합니다.

클라우드 보안 운영 우수성을 달성하려면 OCI 테넌시의 보안 상태를 지속적으로 모니터링 및 개선하고 필수 사이버 보안을 기능을 운영하고 모니터링 하는 것이 중요합니다.

SIEM 시스템 없이 동적 클라우드 보안 환경을 탐색하는 고객을 위해 보안 기본 대시보드는 OCI 클라우드 리소스에 대한 보안 관찰 가능성 및 거버넌스를 구축하고 유지하도록 지원하도록 설정되어 있습니다.

SIEM 이 만능은 아니지만, 시각화된 보안 모니터링을 통해 공격의 징후 및 이상 탐지를 수행하여 잠재적 위협을 탐지 대응할 수 있습니다.

OCI에서 Security Fundamentals Dashboards for MAP (SFD)를 구축할 수 있습니다.

대시보드 아티팩트

보안 기본 대시보드의 첫 번째 릴리스에는 다음 세 가지 대시보드가 포함되어 있습니다.

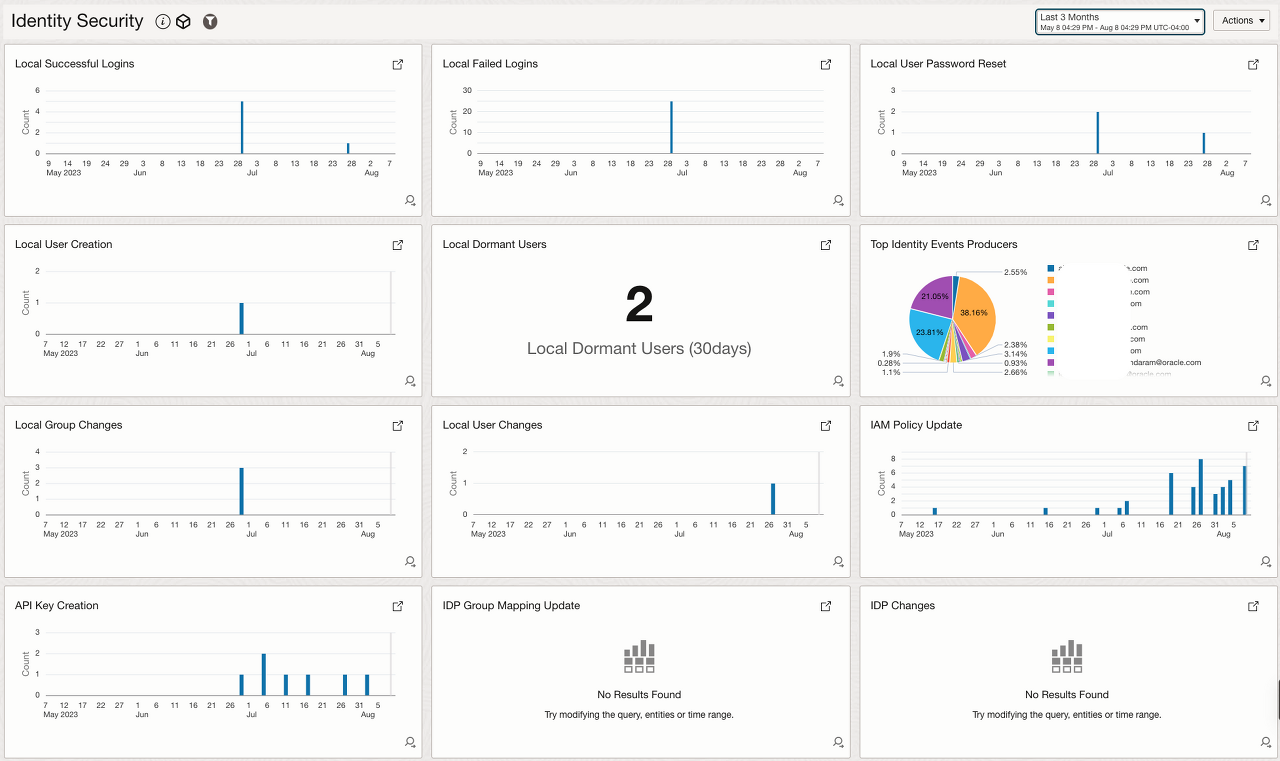

- 신원 보안(Identity Security) 대시보드

- 네트워크 보안(Network Security) 대시보드

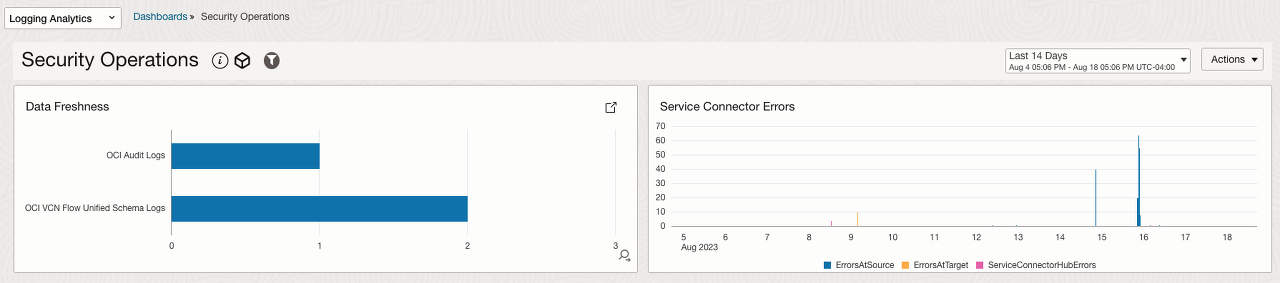

- 보안 운영(Security Operations) 대시보드

코드는 여기에서 확인할 수 있으며 참조용 샘플 코드로 제공됩니다. 추가적인 개선이 필요하면 샘플 코드를 직접 수정하여 활용할 수도 있습니다.

보안 기본 대시보드는 다음과 같은 정보를 제공합니다.

세부정보

-신속한 보안 위협 탐지를 위한 즉시 사용 가능한 대시보드

-테넌시에서 중요한 보안 이벤트를 관찰하는 데 관심이 있는 사용자를 위한 설계

-Oracle 보안 분석 및 모니터링 모범 사례 기반

-지속적인 신원 및 네트워크 보안 이벤트 모니터링을 위해 OCI 기본 감사 및 VCN 흐름 로그의 데이터를 쿼리

-로깅 모니터링 및 경고와 관련된 MAP-F(Maturity Acceleration Program-Foundation) 기능을 충족하고 주요 보안 지표에 대한 가시성 제공

-관찰 가능성 및 관리 로깅 분석은 솔루션의 주요 서비스

-기본 로그의 크기와 보존을 기반

참고: MAP-F(OCI Maturity Acceleration Program-Foundation)는 조직이 기본 보안 기능을 구축, 배포 및 유지 관리하여 OCI의 보안 운영을 지원하도록 돕는 공동 고객 참여

| 주 | 위젯 | 설명 |

| IAM | 로컬 사용자 비밀번호 재설정 | 1일 동안 집계된 성공적인 로컬 비밀번호 재설정 횟수를 보여주는 막대형 차트입니다. |

| IAM | 로컬 사용자 생성 | 1일 동안 집계된 로컬 사용자 생성의 성공 또는 실패 횟수를 보여주는 막대 차트입니다. |

| IAM | 로컬 사용자 변경 | 1일 동안 집계된 로컬 사용자 변경의 성공 또는 실패 횟수를 보여주는 막대 차트입니다.여기에는 사용자 비활성화, 사용자 삭제, 사용자 업데이트, 사용자 기능 업데이트, 사용자 상태 업데이트, UI를 통한 사용자 비밀번호 업데이트가 포함됩니다. |

| IAM | 로컬 휴면 사용자 | 지난 30일 동안 OCI 콘솔에 성공적으로 로그인하지 못한 휴면 사용자 수를 보여주는 타일 |

| IAM | 로컬 그룹 변경 | 1일 동안 집계된 성공 또는 실패 로컬 그룹 변경 횟수를 보여주는 막대 차트입니다.여기에는 "그룹에 사용자 추가" 및 "그룹에서 사용자 제거"가 포함됩니다. |

| IAM | IAM 정책 업데이트 | 1일 동안 집계된 테넌시 전반에 걸쳐 성공 또는 실패한 IAM 정책 변경 수를 보여주는 막대 차트입니다.여기에는 정책 생성, 정책 업데이트, 정책 삭제가 포함됩니다. |

| IAM | IDP 그룹 매핑 업데이트 | 1일 동안 집계된 테넌시 전반에 걸쳐 성공 또는 실패한 IDP 그룹 매핑 변경 수를 보여주는 막대 차트입니다.여기에는 "idpgroup에 사용자 추가", "idpgroup에서 사용자 제거", "idpgroup 매핑 만들기", "idpgroup 매핑 삭제", "idpgroup 매핑 업데이트"가 포함됩니다. |

| IAM | IDP 변경 | 1일 동안 집계된 테넌시 전반에 걸쳐 성공 또는 실패한 아이덴티티 공급자 변경 횟수를 보여주는 막대 차트입니다.여기에는 IDP 생성, 업데이트, 삭제가 포함됩니다. |

| IAM | 로컬 성공 로그인 | 1일 동안 집계된 성공적인 로컬 로그인 수를 보여주는 막대 차트입니다. |

| IAM | 로컬 로그인 실패 | 1일 동안 집계된 실패한 로컬 로그인 수를 보여주는 막대 차트입니다.여기에는 잘못된 비밀번호 또는 비활성화된 사용자로 인해 실패한 로그인이 포함됩니다. |

| IAM | API 키 생성 | 1일 동안 집계된 API 키 생성 성공 또는 실패(사용자 추가) 수를 보여주는 막대 차트입니다. |

| IAM | 최고의 아이덴티티 이벤트 프로듀서 | ID 관련 감사 이벤트의 상위 생성자를 식별하는 원형 차트입니다.내부 사용자 및 서비스는 필터링되었습니다.그렇지 않으면 결과가 크게 왜곡될 수 있습니다. |

| Network | 총 네트워크 트래픽 | 모든 VCN 흐름 로그의 총 네트워크 트래픽을 보여주는 그래프입니다.5분 동안 집계되어 KB로 표시됩니다. |

| Network | 공용 네트워크 수신 트래픽 | 공용 IP에서 발생하는 모든 VCN 흐름 로그의 총 수신 네트워크 트래픽을 보여주는 그래프입니다.5분 동안 집계되어 KB로 표시됩니다. |

| Network | 보안 목록 변경 | 임대차의 보안 목록에 대한 변경 사항을 보여주는 막대 차트입니다.여기에는 보안 목록 및 규칙 생성, 삭제, 업데이트가 포함됩니다. |

| Network | NSG 변경 | 테넌시의 네트워크 보안 그룹에 대한 변경 사항을 보여주는 막대 차트입니다.여기에는 네트워크 보안 그룹 생성, 삭제 및 업데이트가 포함됩니다. |

| Network | 게이트웨이 변경 사항 | 테넌시의 게이트웨이에 대한 변경 사항을 보여주는 막대 차트입니다.여기에는 DRG, NAT GW, IGW, SGW 및 피어링 게이트웨이 생성, 업데이트 및 삭제가 포함됩니다. |

| Network | 위협 IP - 타임라인 | 송신 및 수신 트래픽 모두에서 흐름 로그와 OCI 감사 로그 전반에 걸쳐 시간 경과에 따른 위협 IP 수를 보여주는 그래프입니다. |

| Operearions | 데이터 최신성 | 감사 및 흐름 로그의 마지막 수집 시간을 보여주는 시간 통계입니다.숫자는 일반적으로 3분 미만으로 작아야 합니다. |

| Operearions | 서비스 커넥터 오류 | 서비스 커넥터 허브 메트릭 네임스페이스를 기반으로 하며 OCI 로깅(소스) 읽기, Logging Analytics(대상) 쓰기 및 서비스 커넥터 오류와 관련된 오류를 표시합니다. |

4 Step , 보안 기본 대시 보드 활성화

보안 기본 대시보드 온보딩

Logging Analytics는 테넌시에서 설정되어야 합니다.

Logging Analytics [https://docs.oracle.com/en-us/iaas/logging-analytics/index.html]

Logging Analytics Configure

서비스 구성 [https://docs.oracle.com/en-us/iaas/logging-analytics/doc/configure-your-service.html]

전제조건 IAM 정책 [https://docs.oracle.com/en-us/iaas/logging-analytics/doc/prerequisite-iam-policies.html]

Logging Analytics 및 해당 리소스에 대한 엑세스 활성화 [ https://docs.oracle.com/en-us/iaas/logging-analytics/doc/enable-access-logging-analytics-and-its-resources.html]

보안 기본 대시보드 로그 수집

OCI VCN 흐름 로그를 OCI 로깅 분석으로 수집

OCI 감사 로그를 OCI Logging Analytics로 수집

Threat Intelligence 통합 활성화

Logging Analytics는 Oracle Threat Intelligence와 통합되어 로그가 수집될 때 위협 피드를 자동으로 수신합니다. 이 기능은 Logging Analytics 및 Oracle Threat Intelligence 서비스가 모두 활성화된 지역의 모든 로그 소스에 사용할 수 있습니다. 위협 IP 위젯은 기본적으로 활성화되지 않은 이 기능을 사용합니다.

사용하려면:

1. OCI 콘솔에서 Observability and Management -> Logging Analytics -> Administration 이동

2. “Source”를 클릭하세요. 오른쪽 상단 검색창에 "vcn"을 검색하세요. "OCI VCN Flow Unified Schema Logs" 및 "OCI VCN Flow Logs"라는 두 가지 소스를 얻습니다.

3.각 Source를 편집하세요. 편집 화면에서 “Field Enrichment” 탭을 클릭하세요. "Geo-location" 기능에 대해 "Enabled" 선택되어 있는지 확인 합니다.

4.세 개의 점을 클릭하고 "Threat Intelligence enrichment" 확인란을 선택하여 "Geo-location" 기능을 편집합니다.

5.그렇지 않은 경우 확인란을 선택하고 "Save Changes"을 클릭 합니다.

6."OCI Audit Logs" 로그 소스에 대해 위의 5단계를 반복합니다.

Security Fundamentals Dashboards (보안 기본 대시보드) 배포

보안 대시보드에 필요한 파일은 다음 GitHub 리포지토리에 저장되어 있습니다.

https://github.com/oracle-quickstart/oci-o11y-solutions/tree/main/knowlege-content/MAP/security-fundamentals-dashboards

로컬 워크스테이션에 파일을 다운로드합니다.

3개의 보안 대시보드에 해당하는 ".json" 확장자를 가진 3개의 파일이 있습니다.

ID 보안: ID Security.json

네트워크 보안: Network Security.json

보안 운영: Security Operations.json

JSON 파일을 가져오려면 다음 단계를 따르세요.

1. 테넌시 로그인

2. LA Dashboards Console -> Observability & Management -> Logging Analytics -> Dashboards로 이동합니다.

3."Import Dashboards"를 클릭하세요.

4.대시보드가 포함된 폴더로 이동하여 첫 번째 대시보드 JSON 파일을 선택합니다.

5."모든 대시보드에 대한 구획 지정"을 선택하고 구획을 선택합니다.

6."모든 저장된 검색에 대한 구획 지정"을 선택하고 구획을 선택하십시오.

7."가져오기"를 클릭하세요.

8.두 번째 JSON 파일에 대해 3~7단계를 반복합니다.

9.(선택 사항) 위 단계에 따라 Logging Analytics와 Threat Intelligence 서비스 통합을 활성화합니다.

데이터가 대시보드로 유입되기 시작하는 데 다소 시간이 걸릴 수 있습니다. 해당 위젯/쿼리에 의해 선택되는 대상 시스템의 활동이 없으면 데이터가 표시되지 않습니다.

보안 기본 대시보드 시각화

이제 보안 기본 대시보드가 OCI 테넌시의 보안 위협과 문제를 감지합니다. 예를 들어, OCI 클라우드 리소스에 액세스하는 VCN 흐름 로그에서 탐지된 위협 IP 또는 공용 IP의 네트워크 수신 트래픽에서 스파이크가 탐지된 경우 테넌시 전반에 걸쳐 보안 위험을 완화하기 위해 보안 팀의 추가 조사가 필요합니다.

마무리

보안 기본 대시보드는 OCI 고객을 위해 Logging Analytics를 통해 VNC 흐름 로그 및 감사 로그를 사용하여 보안 이벤트를 모니터링할 수 있는 훌륭한 시작점을 제공합니다. 이러한 OCI 기능을 활용함으로써 조직은 OCI 보안 상태에 대한 귀중한 통찰력을 얻고 정보에 입각한 결정을 내려 클라우드 리소스를 보호하고 관리할 수 있습니다.

'OS & network > cloud' 카테고리의 다른 글

| 오픈소스 DB - PostgreSQL 기반 OCI 데이터베이스 (0) | 2023.12.29 |

|---|---|

| 오라클 클라우드의 기본 보안 강화 MFA (0) | 2023.11.23 |

| 오라클 자바 21 릴리즈와 관련 JEP (0) | 2023.09.30 |

| MS 와 오라클 파트너쉽 ( MS 애저에서 오라클 DB 실행 협력 ) (0) | 2023.09.23 |

| 오라클 클라우드 OCI 무료 인증 + 무료 시험 지원 (0) | 2023.08.30 |